Integrieren Sie Ihre existierenden Sicherheitsmechanismen und Workflows in Ihre OT-Umgebung.

Schützen Sie proaktiv alles, was Sie betreiben, mit der Suite von OT-Sicherheitslösungen von OTORIO.

Anreicherung von Daten mit operativem Kontext durch OTORIOs Plugin-Integrationen.

Verwaltung von Schwachstellen basierend auf Kontext und Kritikalität.

Sicherstellung der Compliance mit Sicherheitskontrollen, Konfigurationen und Prozessen.

Korrelation und Konsolidierung von Daten zur visuellen Darstellung von Expositionen und potenziellen Risiken.

Konsolidierung von IT- und OT-Daten in einem einheitlichen OT-Sicherheitsframework.

Von Schadensminimierung zu Risikomanagement. Lassen Sie sich von einem Experten unverbindlich beraten!

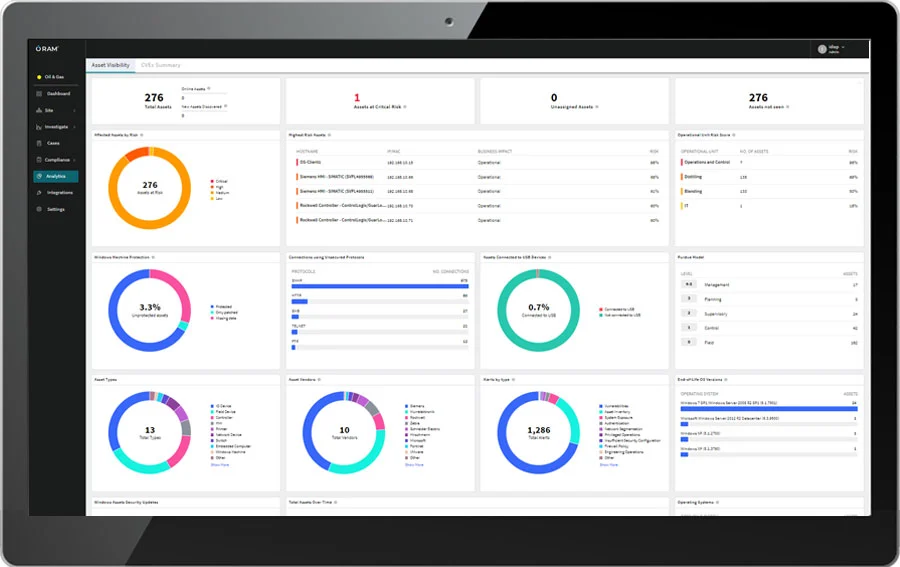

Komplette Sichtbarmachung aller Assets in der Produktionsumgebung

Integrieren Sie Ihre existierenden Systeme nahtlos mit OTORIOs Plattform und orchestrieren Sie Daten aus vielen unterschiedlichen Quellen, um eine komplette Sichtbarkeit aller OT-, IT- und IoT-Assets in der Produktion zu erreichen.

- Entdecken und identifizieren Sie Ihr OT-Asset-Inventar

- Fügen Sie Kontext hinzu

- Verringern Sie die mittlere Erkennungszeit (MTTD) und die mittlere Reaktionszeit (MTTR) bei kritischen Sicherheitsrisiken.

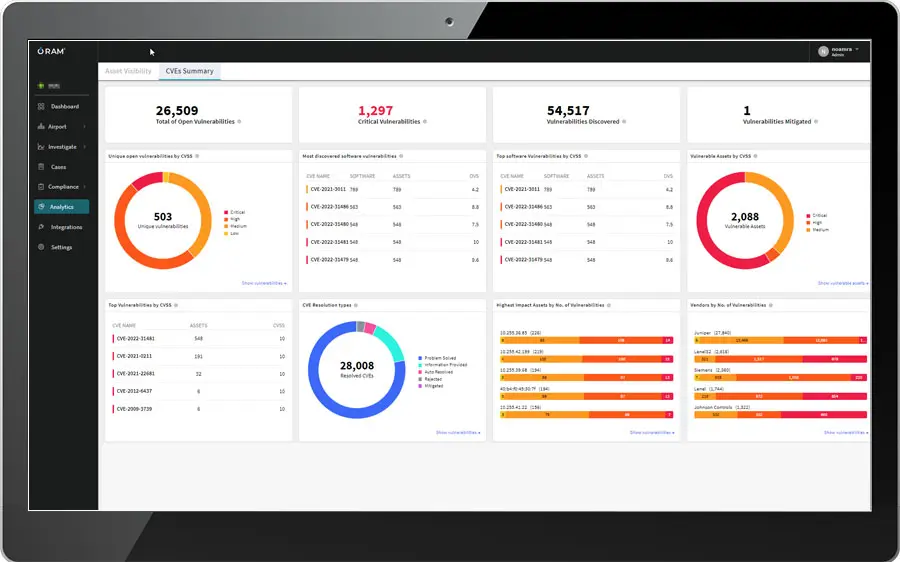

Kontextbasiertes OT-Schwachstellenmanagement

OT/ICS-Systeme haben lange Lebenszyklen und begrenzte Ressourcen für Updates, was die Erkennung und Behebung von Schwachstellen schwierig macht. OTORIO berücksichtigt diese spezifischen Herausforderungen von OT/ICS- und CPS-Umgebungen.

- Identifizieren Sie Sicherheitslücken, Fehlkonfigurationen und Schwachstellen (CVEs)

- Automatisieren Sie die Zuordnung von Schwachstellen zu Assets und Anwendungen.

- Machen Sie die Schwachstellen auf Ihren OT-Systemen unschädlich, ohne an den OT-Systemen etwas zu verändern.

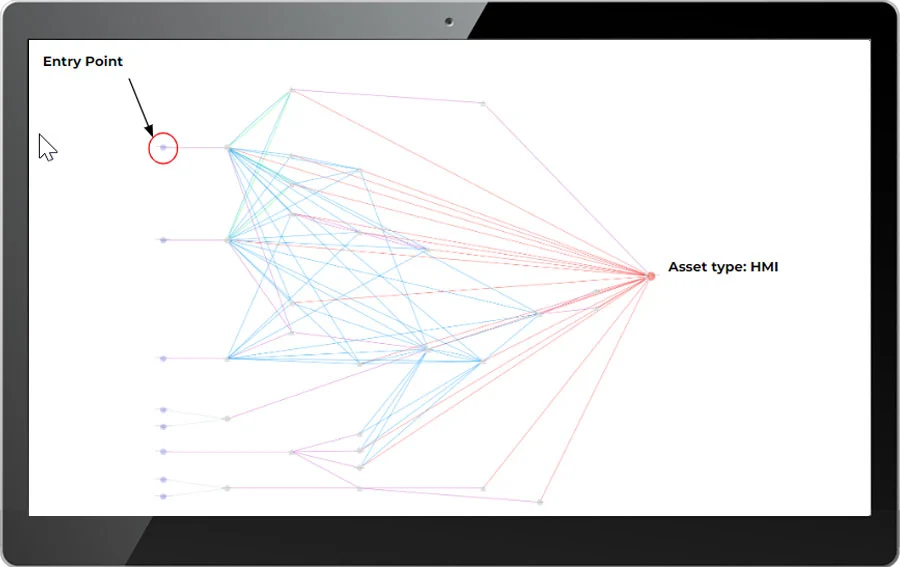

Proaktiver Schutz kritischer Assets

Kontinuierliches Management der praktisch ausnutzbaren Angriffsvektoren identifiziert systematisch exponierte und gefährdete kritische Assets, um potenzielle Cyberangriffe zu verhindern, bevor sie auftreten.

- Erkennen von Segmentierungslücken: Schwachstellen in der OT-Netzwerksegmentierung identifizieren, um unbefugten Zugriff zu verhindern.

- Angriffspfade erkennen: Potenzielle Angriffspfade zu Ihren kritischen Assets mit OTORIOs modernster Analyse aufdecken.

- Sandbox-Simulation: Die Auswirkungen von Exposition und potenziellen Angriffen in verschiedenen Bedrohungsmodellen verstehen.

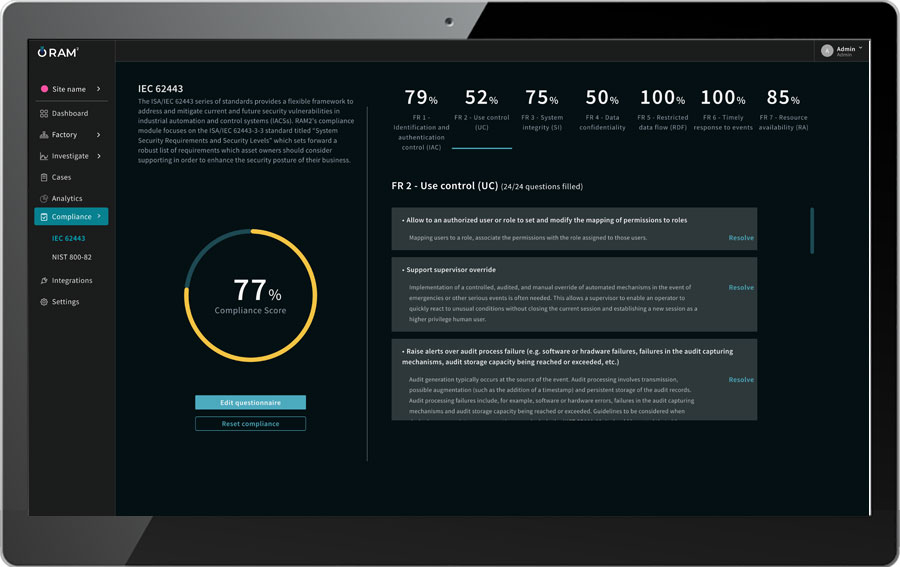

Abgleich mit Industrie-Standards und gesetzlichen Anforderungen

OTORIOs proprietärer Algorithmus nutzt branchenübliche Metriken und folgt dem NIST CVSS-System zur Bewertung von Schwachstellen.

- Vorbereitung auf NIS2, IEC 62443, NERC CIP, NIST und andere

- Automatisierte Compliance-Bewertungen auf Asset-Ebene

Sicheres Remote Access nach dem Secure-By-Design-Prinzip

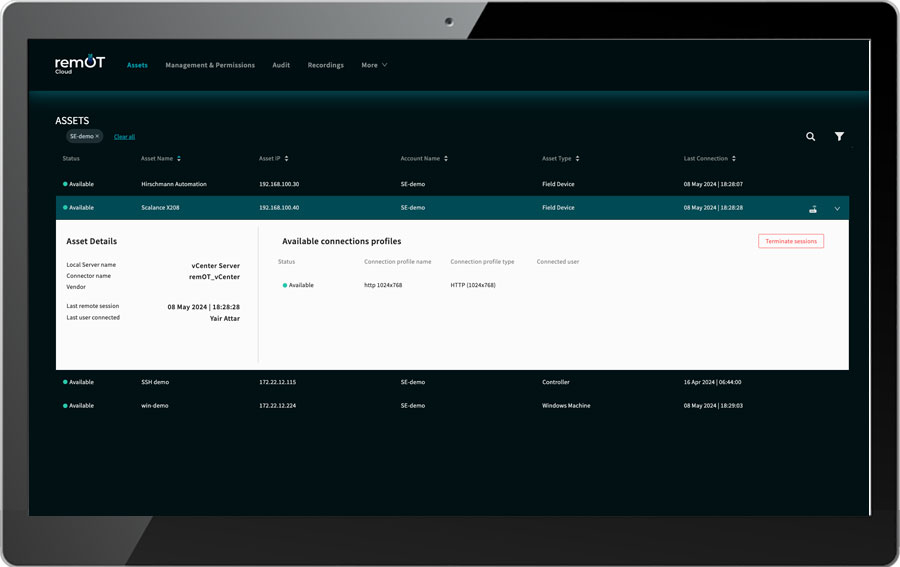

remOT ist von Grund auf sicher gestaltet und einfach zu verwenden, mit kontrollierten Zugriffserlaubnissen, die speziell für Multi-Vendor-OT-Umgebungen entwickelt wurden.

- Eine clientlose Lösung ohne Agenten, Jumpboxes oder VPN

- Sicherer und transparenter Zugang zu spezifischen, explizit definierten Assets

- Over-the-shoulder-monitoring, access-window, emergency-shutoff

Global Awards Recognition

Follow Us

HQ

ISRAEL

Hamasger St 39, Tel Aviv

USA

260 Ainslie St, Brooklyn